近期,系統(tǒng)安全研究人員發(fā)現(xiàn)了一種新型的詐騙技術(shù),攻擊者可以利用這種技術(shù)來(lái)劫持Google Chrome用戶的瀏覽會(huì)話。

因?yàn)槲④沇indows的技術(shù)支持站點(diǎn)就是很多攻擊者的主要詐騙工具,很多釣魚(yú)攻擊以及網(wǎng)絡(luò)詐騙活動(dòng)都會(huì)利用這種這類技術(shù)支持站點(diǎn)來(lái)感染目標(biāo)用戶的主機(jī)。其中就包括搜索引擎感染和惡意廣告攻擊,攻擊者通常都會(huì)利用這種“合法載體”來(lái)傳播他們的惡意軟件或間諜軟件Payload。

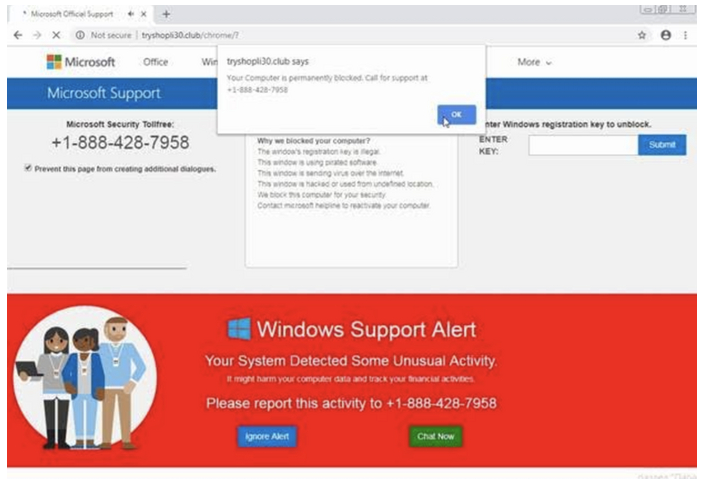

除此之外,瀏覽器鎖定技術(shù)也是技術(shù)支持詐騙需要使用到的一項(xiàng)技術(shù)。這種技術(shù)主要是將目標(biāo)用戶重定向到一個(gè)“鎖定瀏覽”的界面,并強(qiáng)制讓目標(biāo)用戶觀看一段用于實(shí)現(xiàn)“惡意廣告欺詐”目的的小視頻。最終,瀏覽器的彈窗將有可能導(dǎo)致目標(biāo)用戶的主機(jī)死機(jī)或系統(tǒng)崩潰。

在這個(gè)過(guò)程中,攻擊者可能會(huì)給目標(biāo)用戶發(fā)送“您的PC已感染病毒”之類的彈窗,然后再?gòu)棾龆鄠€(gè)“技術(shù)支持”窗口來(lái)“幫助”目標(biāo)用戶解決“問(wèn)題”。此時(shí),攻擊者會(huì)嘗試向目標(biāo)用戶推銷所謂的“反病毒產(chǎn)品”,而其實(shí)這些產(chǎn)品就是他們用來(lái)獲取目標(biāo)主機(jī)遠(yuǎn)程訪問(wèn)權(quán)的惡意軟件。

其中一種典型的技術(shù)支持詐騙技術(shù)就是Partnerstroka,反病毒解決方案提供商Malwarebytes已經(jīng)跟蹤并觀察這一網(wǎng)絡(luò)詐騙活動(dòng)很久了,而這種技術(shù)近期又引入了一種劫持瀏覽器會(huì)話的新方法。

研究人員表示,這種攻擊技術(shù)名叫“惡意光標(biāo)”,這種攻擊活動(dòng)會(huì)將目標(biāo)用戶重定向到一個(gè)嵌入了新型瀏覽器鎖定技術(shù)的偽造頁(yè)面。值得一提的是,這種技術(shù)主要針對(duì)的是最新版本Google Chrome瀏覽器,版本號(hào)為69.0.3497.81。

攻擊者會(huì)通過(guò)多個(gè)不同的惡意廣告網(wǎng)絡(luò)以及惡意鏈接來(lái)將目標(biāo)用戶重定向至惡意域名,研究人員發(fā)現(xiàn),在這個(gè)活動(dòng)中總共涉及到了16000多個(gè)惡意域名。

一般來(lái)說(shuō),在網(wǎng)絡(luò)詐騙活動(dòng)中,攻擊者在實(shí)現(xiàn)瀏覽器鎖定時(shí)主要利用的都是JavaScript函數(shù)。但是“惡意光標(biāo)”技術(shù)與其他技術(shù)不同的地方就在于,它為了防止目標(biāo)用戶關(guān)閉瀏覽器頁(yè)面,它劫持了目標(biāo)用戶的鼠標(biāo)。用戶點(diǎn)擊了“關(guān)閉”按鈕之后,他們可能以為自己已經(jīng)關(guān)閉頁(yè)面了,但由于他們的鼠標(biāo)已經(jīng)被劫持了,所以他們點(diǎn)擊的其實(shí)是其他地方。

這種技術(shù)主要利用的是Chrome瀏覽器的一個(gè)漏洞,而這種漏洞是由于HTML代碼無(wú)法正確解碼低分辨率鼠標(biāo)光標(biāo)所導(dǎo)致的。它會(huì)將光標(biāo)變成一個(gè)128×128像素的透明“大方框”,當(dāng)用戶點(diǎn)擊了某個(gè)特定位置時(shí),他們其實(shí)點(diǎn)擊的是其他地方。

目前,系統(tǒng)安全研究人員還無(wú)法得知到底有多少用戶受到了這種攻擊的影響,但至少這一攻擊活動(dòng)目前仍在持續(xù)進(jìn)行中。這種瀏覽器鎖定技術(shù)已經(jīng)有很多其他的網(wǎng)絡(luò)犯罪組織也在使用了,而且很多網(wǎng)絡(luò)攻擊工具也整合了這項(xiàng)技術(shù)。

隨著瀏覽器的不斷進(jìn)化和升級(jí),越來(lái)越多未記錄在文檔中的功能都將有可能會(huì)變成攻擊向量,攻擊者會(huì)想盡一切辦法來(lái)實(shí)現(xiàn)他們的目的,而保護(hù)終端用戶的重任又落在了誰(shuí)的身上?現(xiàn)階段來(lái)古計(jì)算機(jī)提醒各位企業(yè)網(wǎng)絡(luò)安防工程師要密切關(guān)注這方面的安全信息、實(shí)時(shí)監(jiān)測(cè)企業(yè)網(wǎng)絡(luò)安全狀況,以免受到不必要的損失。廣大瀏覽器使用者要提高上網(wǎng)的安全意識(shí)、勿亂點(diǎn)廣告和安裝插件。