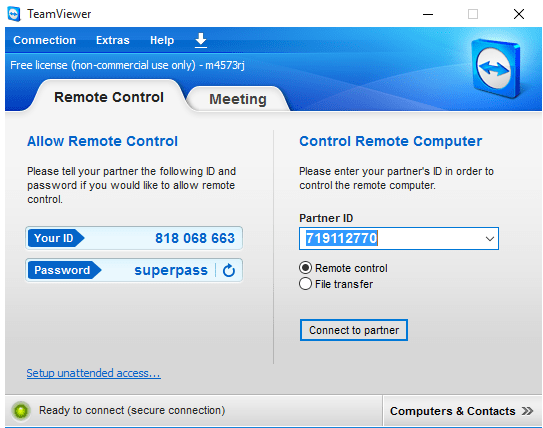

受感染的計算機是通過TeamViewer控制的,攻擊者可以連接到遠程計算機,因為他們已經知道了TeamViewer的ID和密碼,或者他們可以通過TeamViewer聊天發(fā)送命令,這樣就可以在受感染的機器上做任何事情。通過TeamViewer聊天的通信可以實現(xiàn)基本的后門功能:applist,wcmd,ver,os,vpn,locale,time,webcam,genid。在TeamSpy代碼中,這些命令與它們的crc32校驗和進行比較,所以很容易發(fā)生沖突。因為crc32(wcmd)= 07B182EB = crc32(aacvqdz)